Zastosowanie uwierzytelniania wieloskładnikowego w zakładach przemysłowych

W dobie coraz bardziej zaawansowanych technologii cyfrowych oraz rozbudowanych systemów zarządzania budynkiem i produkcją, administratorzy obiektów przemysłowych stoją przed trudnym zadaniem. Aby zachować konkurencyjność, muszą dążyć do zapewnienia pełnej automatyzacji i łączności, a równocześnie zabezpieczyć dostęp do poszczególnych budynków, stref, obiektów i pomieszczeń. Tradycyjne rozwiązania opierające się na pojedynczych hasłach, kartach zbliżeniowych czy kluczach mechanicznych, często okazują się niewystarczające. Jednym z najskuteczniejszych sposobów ochrony zasobów w zakładach przemysłowych jest wdrożenie systemu uwierzytelniania wieloskładnikowego (MFA – Multi-Factor Authentication).

Spis treści

1. Na czym polega uwierzytelnianie wieloskładnikowe?

2. Technologie kart i tagów zbliżeniowych.

3. Rozwiązania biometryczne w środowisku przemysłowym.

4. Bezpieczeństwo i zgodność z regulacjami prawnymi.

5. Korzyści ekonomiczne i operacyjne.

6. Podsumowanie.

Na czym polega uwierzytelnianie wieloskładnikowe?

Uwierzytelnianie wieloskładnikowe polega na zastosowaniu przez użytkownika co najmniej dwóch rodzajów poświadczeń, celem potwierdzenia tożsamości i otwarcia drzwi, bramy, furtki czy szlabanu, zabezpieczonego przy użyciu urządzenia kontroli dostępu. Przykładowo podczas próby uzyskania dostępu do wybranego budynku lub pomieszczenia, system może wymagać od użytkownika zbliżenia karty, a następnie wprowadzenia kodu PIN lub użycia odcisku palca. Tego typu procedura w zasadzie wyklucza możliwość otwarcia danego zamka przez osoby nieuprawnione, zwłaszcza w przypadku, gdy wymagane jest skorzystanie z czytnika biometrycznego, uwzględniającego unikatowe cechy danej osoby jak np. linie papilarne, wzór tęczówki oka, wygląd twarzy itp.

Wybór odpowiedniej kombinacji elementów wymaganych w procesie uwierzytelnienia, zależy od specyfiki danego zakładu, oczekiwanego poziomu bezpieczeństwa oraz charakteru wykonywanych operacji. W wielu obiektach, pracownicy noszą rękawice ochronne, kaski czy inne środki ochrony indywidualnej, co może utrudniać korzystanie z niektórych form uwierzytelniania. Środowisko przemysłowe charakteryzuje się też często wysoką temperaturą, wilgotnością, zapyleniem czy obecnością substancji chemicznych, co stawia dodatkowe wymagania wobec stosowanych technologii.

Technologie kart i tagów zbliżeniowych

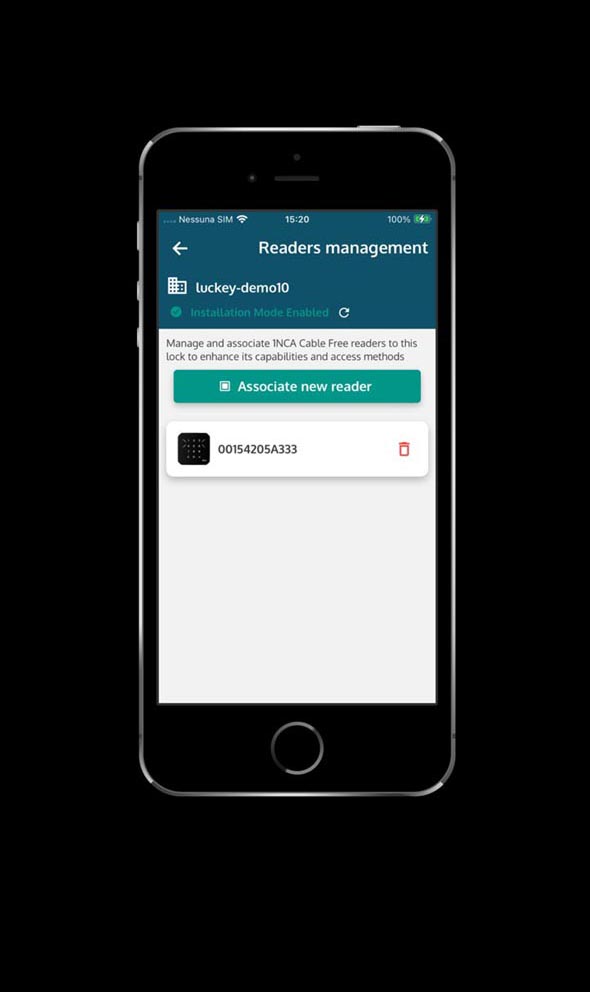

Karty i tagi zbliżeniowe stanowią jedną z najpopularniejszych form uwierzytelniania w zakładach produkcyjnych. Technologie RFID (Radio Frequency Identification) i NFC (Near Field Communication) umożliwiają bezpieczną i wygodną identyfikację użytkowników bez konieczności fizycznego kontaktu z czytnikiem, co jest szczególnie istotne w warunkach przemysłowych.

Karty zbliżeniowe wykorzystywane w przemyśle działają zazwyczaj w pasmach częstotliwości 125 kHz, 13,56 MHz lub 860-960 MHz, przy czym wybór konkretnej technologii zależy od wymagań w zakresie zasięgu oraz bezpieczeństwa. Karty pracujące na częstotliwości 125 kHz oferują ograniczony zasięg odczytu, ale charakteryzują się większą odpornością na zakłócenia elektromagnetyczne, co czyni je odpowiednimi do zastosowania w obszarach narażonych na występowanie niepożądanych sygnałów elektrycznych lub silnych pól elektromagnetycznych. Karty RFID działające na częstotliwości 13,56 MHz nie tylko zapewniają zaawansowane możliwości szyfrowania danych, ale mogą równocześnie przechowywać większe ilości informacji. Karty te mogą zawierać nie tylko identyfikator użytkownika, ale również dodatkowe dane, takie jak poziom uprawnień, czas ważności czy informacje o przeszkoleniach BHP. Karty i tagi UHF oferują największy zasięg odczytu, nawet do kilku metrów, co może być przydatne w aplikacjach wymagających identyfikacji na odległość. Jednakże większy zasięg może również stanowić potencjalne zagrożenie dla bezpieczeństwa, umożliwiając nieautoryzowany odczyt z większej odległości.

Implementacja systemu kart zbliżeniowych wymaga rozważenia aspektów zarządzania i administracji. Centralne systemy zarządzania tożsamością muszą być w stanie obsługiwać rejestrację nowych kart, dezaktywację utraconych lub skradzionych poświadczeń oraz monitorowanie historii dostępów. Integracja z systemami HR umożliwia automatyczną aktywację i dezaktywację kart w oparciu o status zatrudnienia pracowników.

Rozwiązania biometryczne w środowisku przemysłowym

Biometria stanowi najbardziej zaawansowaną i najbezpieczniejszą formę uwierzytelniania, gdyż wykorzystuje unikalne cechy biologiczne każdego człowieka. Zastosowanie zabezpieczeń biometrycznych eliminuje konieczność przekazywania i noszenia przy sobie fizycznych poświadczeń w postaci kart lub tagów, które można zgubić lub skopiować, a także uniemożliwia ich przekazanie nieuprawnionym osobom.

Czytniki palców pozostają najpopularniejszą formą biometrii przemysłowej ze względu na relatywnie niskie koszty wdrożenia i wysoką dokładność identyfikacji. Nowoczesne skanery optyczne i pojemnościowe są projektowane z myślą o trudnych warunkach przemysłowych, oferując odporność na zanieczyszczenia, wilgoć oraz wysokie i niskie temperatury. Zaawansowane algorytmy przetwarzania obrazu potrafią rozpoznać odcisk palca, nawet gdy palec jest częściowo zabrudzony lub uszkodzony.

Rozpoznawanie tęczówki oka stanowi jedną z najbardziej precyzyjnych metod biometrycznych, oferując niemal zerową możliwość fałszywie pozytywnej identyfikacji. W tego rodzaju czytnikach stosowane są kamery na podczerwień do skanowania unikalnego wzorca tęczówki, który pozostaje niezmienny przez całe życie człowieka. W środowisku przemysłowym, technologia ta jest szczególnie przydatna w obszarach wymagających zapewnienia najwyższego poziomu bezpieczeństwa (serwerownie, centra przetwarzania danych, pomieszczenia i strefy zawierające urządzenia o kluczowym znaczeniu dla funkcjonowania danego zakładu).

Urządzenia rozpoznające geometrię dłoni stanowią alternatywę dla czytników palca w obszarach, gdzie użytkownicy systemu kontroli dostępu noszą rękawice ochronne lub gdzie higiena stanowi kluczowe zagadnienie. Systemy te mierzą trójwymiarową strukturę dłoni, włączając długość palców, szerokość dłoni i wysokość charakterystycznych punktów dłoni. Metoda ta jest mniej precyzyjna niż skanowanie odcisków palców, ale oferuje większą tolerancję na zanieczyszczenia i jest wygodniejsza w codziennym użytkowaniu.

Rozpoznawanie głosu i mowy może okazać się dobrym rozwiązaniem w środowiskach, gdzie pracownicy muszą znajdować się w określonej odległości od urządzeń kontroli dostępu lub gdzie inne formy biometrii są niepraktyczne. Systemy rozpoznawania głosu analizują charakterystyczne cechy głosu, takie jak wysokość, częstotliwość i modulacja, tworząc unikalny profil głosowy każdego użytkownika. Wyzwaniem w przemyśle może być hałas otoczenia, który wymaga zastosowania zaawansowanych filtrów dźwiękowych i algorytmów redukcji szumów.

Rozpoznawanie twarzy zyskuje na popularności dzięki rozwojowi sztucznej inteligencji i uczenia maszynowego. Opiera się na wykorzystaniu kamer 3D i algorytmów deep learning, przy użyciu których tworzone są szczegółowe modele twarzy użytkownika. Technologia oferuje bezstykowe uwierzytelnianie, co jest szczególnie ważne w obliczu potencjalnych zagrożeń epidemiologicznych oraz w przypadku konieczności szybkiej identyfikacji wielu osób jednocześnie.

Bezpieczeństwo i zgodność z regulacjami prawnymi

Obowiązująca w Unii Europejskiej dyrektywa NIS2 obliguje operatorów infrastruktury krytycznej do wdrażania mechanizmów bezpiecznego uwierzytelniania. Standardy takie jak ISA/IEC 62443 czy NIST SP 800 53 rekomendują stosowanie MFA w systemach sterowania oraz segmentację sieci w celu ograniczania konsekwencji naruszeń. Wiele zakładów i obiektów podlega nadzorowi Urzędu Dozoru Technicznego i musi wykazać, że dostęp do systemów sterowania jest chroniony. Dzięki wieloskładnikowemu uwierzytelnianiu przedsiębiorstwa spełniają wymagania certyfikacyjne, co pozwala im uniknąć kar finansowych. Ochrona danych biometrycznych stanowi szczególne wyzwanie prawne i techniczne, gdyż ze względu na swoją niezmienność i wrażliwość, wymagają one szczególnej uwagi i troski. Dlatego też wdrażane systemy kontroli dostępu muszą posiadać mechanizmy szyfrowania oparte na zaawansowanych algorytmach kryptograficznych, gwarantujących skuteczne zabezpieczenie przesyłanych oraz przechowywanych danych biometrycznych. Należy rozważyć również zastosowanie technologii przekształcającej surowe dane biometryczne w szablony, z których nie da się pobrać ani odzyskać żadnych wrażliwych danych.

Zgodność z RODO (Rozporządzenie o Ochronie Danych Osobowych) wymaga zwrócenia szczególnej uwagi na aspekty prywatności i zgody użytkowników. Organizacje muszą jasno definiować cele przetwarzania danych biometrycznych, zapewniać mechanizmy wyrażania i wycofywania zgód oraz implementować zasadę minimalizacji danych. Ponadto z uwagi na prawo do zapomnienia, konieczne jest opracowanie precyzyjnych procedur usuwania danych. Standardy branżowe, takie jak ISO 27001 dla systemów zarządzania bezpieczeństwem informacji, wymagają implementacji kompleksowych polityk bezpieczeństwa obejmujących wszystkie aspekty systemów opartych na MFA w tym zarządzanie ryzykiem, ciągłość działania, zarządzanie incydentami oraz regularne audyty bezpieczeństwa.

Korzyści ekonomiczne i operacyjne

Chociaż uwierzytelnianie wieloskładnikowe kojarzy się przede wszystkim z bezpieczeństwem, jego wpływ na działania operacyjne jest znacznie szerszy. Wprowadzając unikalne identyfikatory dla każdego operatora oraz rejestrując wszystkie działania użytkowników, można lepiej śledzić procesy i planować utrzymanie ruchu. Dane z systemów logowania mogą zostać połączone z danymi produkcyjnymi, co pozwala analizować, którzy operatorzy osiągają większą efektywność lub identyfikować źródła błędów.

Implementacja uwierzytelniania wieloskładnikowego w zakładach przemysłowych, pomimo początkowych kosztów inwestycyjnych, przynosi znaczące korzyści ekonomiczne i operacyjne w perspektywie długoterminowej. W dużych zakładach przemysłowych koszty przestojów produkcyjnych wywołanych incydentami bezpieczeństwa mogą sięgać dziesiątków tysięcy euro za godzinę. Skuteczne systemy kontroli dostępu oparte na MFA znacząco redukują prawdopodobieństwo nieautoryzowanego dostępu do krytycznych obszarów, minimalizując tym samym ryzyko sabotaży czy przypadkowych błędów ludzkich. Optymalizacja zarządzania zasobami ludzkimi stanowi dodatkową korzyść ekonomiczną. Automatyzacja procesów uwierzytelniania redukuje potrzebę ręcznego zarządzania uprawnieniami dostępu, co przekłada się na oszczędności w kosztach administracyjnych. Ponadto integracja z systemami HR umożliwia wygodne zarządzanie cyklem życia poświadczeń pracowników. Zwiększenie efektywności operacyjnej wynika również z eliminacji problemów związanych z utraconymi hasłami czy kartami dostępu. Przykładowo brak konieczności zapamiętywania haseł, redukuje liczbę zgłoszeń do działu IT i zwiększa produktywność pracowników.

Poprawa kultury pracy w organizacji stanowi niemierzalną, ale równie istotną korzyść. W dłuższej perspektywie uwierzytelnianie wieloskładnikowe wspiera kulturę odpowiedzialności – pracownicy wiedzą, że ich działania są rejestrowane, dzięki czemu częściej przestrzegają procedur oraz wykazują większe zaangażowanie w ochronę zasobów przedsiębiorstwa. Przekłada się to na redukcję wielu rodzajów incydentów oraz poprawę ogólnego poziomu bezpieczeństwa na terenie zakładu.

Podsumowanie

Uwierzytelnianie wieloskładnikowe oferuje znacznie większe bezpieczeństwo w porównaniu z jednoskładnikowymi metodami autoryzacji, opartymi wyłącznie na wykonaniu jednej czynności np. wprowadzeniu kodu PIN, odczytaniu odcisku palca czy zbliżeniu karty. W obliczu potencjalnych zagrożeń, MFA stanowi konieczność w zakładach przemysłowych, obiektach infrastruktury krytycznej oraz innych obszarach o kluczowym znaczeniu dla prawidłowego funkcjonowania gospodarki. Sukces wdrożenia uwierzytelniania wieloskładnikowego w przemyśle zależy od starannego planowania. Musi ono uwzględniać specyfikę procesów produkcyjnych, obowiązujące regulacje prawne oraz potrzeby użytkowników końcowych. Kluczowe znaczenie ma również odpowiednia integracja z istniejącymi systemami informatycznymi oraz zapewnienie ciągłości operacyjnej podczas samego procesu implementacji systemu.

Chcesz wiedzieć więcej?

Masz pytanie odnośnie wieloskładnikowego uwierzytelniania w zakładach przemysłowych?

Zapraszamy do skorzystania z formularza kontaktowego aby dowiedzieć się więcej.

Nasi specjaliści udzielą zwrotnej informacji na wskazany przez Państwa kontakt mailowy lub telefoniczny, najszybciej jak to możliwe.